欢迎您访问我爱IT技术网,今天小编为你分享的是新闻资讯是:【iOS应用感染Xcode真是无恶意实验?感染APP最新名单及版本号】,下面是详细的分享!

iOS应用感染Xcode真是无恶意实验?感染APP最新名单及版本号

我爱IT技术网科技快讯 9 月 19 日消息,一向号称是最安全的 iOS 真的不安全了?对于这两天闹得沸沸扬扬的多款 iOS 应用感染 XcodeGhost 病毒事件,今日凌晨 4 点左右,网友@XcodeGhost-Author 在微博放出致歉声明,强调 Xcode 恶意代码只是自己一次并无恶意和威胁的个人实验,并公开源代码。@XcodeGhost-Author 表示,个人并未通过 XcodeGhost 牟利,XcodeGhost 也不会盗取用户账号和密码。愿谣言止于真相,并祝大家周末愉快。

周末愉快明显已经是不可能了,尤其是对苹果公司和大批躺枪的 iOS 开发者而言,果粉质疑苹果 App Store 审核机制,更质疑身为苹果公司的程序员,iOS 应用开发者为何不通过官方原始地址下载而选择非官方渠道比如迅雷、快盘、微盘等进行下载。

但很多开发者给出的答案让人是大跌眼镜,其纷纷表示,是因为官方根本下载不来,据了解,Xcode 官方下载渠道是 Mac App Store,但 Mac App Store 总是很难打开,一些失去耐心的开发者于是退而求其次,选择使用国内下载工具进行下载。

以此来看,大批王牌应用躺枪 XcodeGhost,苹果公司确实难辞其咎,相信今后,苹果会重视对 Xcode 官方下载的渠道优化及调整。

当然,对于此次 XcodeGhost 事件,果粉除了质疑苹果 iOS 安全神话,更关心自己的账号和密码究竟会不会泄露,在声明中,@XcodeGhost-Author 表示,XcodeGhost 获取的全部数据实际为基本的 APP 信息:应用名、应用版本号、系统版本号、语言、国家名、开发者符号、app 安装时间、设备名称、设备类型,不会获取用户账号及密码等。但媒体发现,该病毒远非其声明的那么简单,除了会收集用户信息,还会模仿 iCloud 陆界面要求用户输入帐号密码,有用户就爆料,其可以在未越狱的 iPhone 上伪造弹窗进行钓鱼攻击,其生成的对话窗口仿真度非常高,很难辨别。

更重要的是,苹果公司尚未进行回应,更未确认@XcodeGhost-Author 真的就是 XcodeGhost 的作者,因此,不排除账号和密码依然存在泄露的风险,那么,果粉和开发者该怎么办呢?

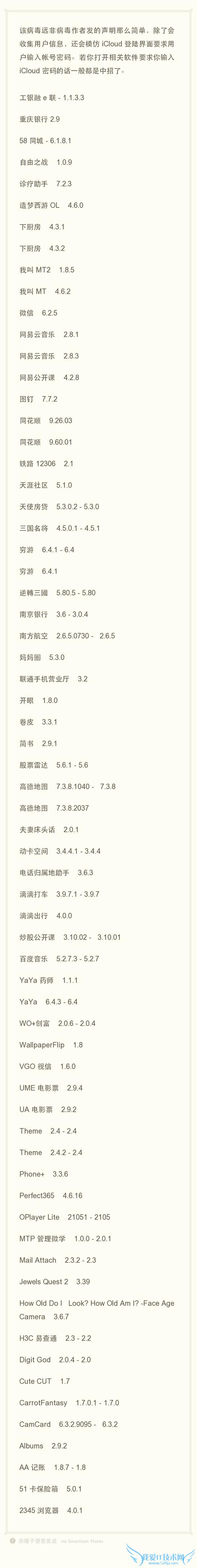

对于用户来说,请参照媒体发布的躺枪 APP 版本名单,切忌不要再下载,要下载就下载官方声明不会出现 BUG 的版本,如微信的最新的 6.2.6 版;其次,如果你已不幸躺枪,赶紧修改密码,并不要轻信任何短信或提示,避免再次被套取密码。

对于开发者而言,专业人士则给出了如下建议:

1、高优先级检测所有编译服务器、自动发布服务器中的 Xcode 是否被感染。

2、开发者需要检查系统中所有版本的 Xcode 是否被感染。

3、如果受感染,首先删除受感染的 Xcode,然后从 Mac AppStore 或者从开发者中心下载 Xcode。

4、如果线上的应用是用受感染的 Xcode 发布的过,请使用官方的 Xcode 清理、重新编译应用,然后上传 AppStore,尽量向苹果说明情况,从而走 AppStore 的紧急上线流程。

关于iOS应用感染Xcode真是无恶意实验?感染APP最新名单及版本号的用户互动如下:

相关问题:多款iOS应用感染XcodeGhost病毒 果粉应该怎么办

答:可以使用杀毒软件 进行扫描 将染毒APP卸载 即可解决问题 >>详细

相关问题:如何看待盘古发布的xcodeghost感染检测app

答:很明确的告诉你,这个用做参考就好,检测出来的绝对是有问题的,但是不能肯定其他app没有问题。 因为我的app中招了,他没检测出来,应该是他们自己收集一些感染软件列表进行的检测。 >>详细

相关问题:被感染XcodeGhost病毒的苹果iOS应用有哪些

答: >>详细

- 评论列表(网友评论仅供网友表达个人看法,并不表明本站同意其观点或证实其描述)

-