Wifi杀手的原理及几种防御方法。下面我就教大家几招,下面我将详细讲解这个步骤,并在最后给出常见问题的解答!

详细的操作方法或具体步骤

1. 原理

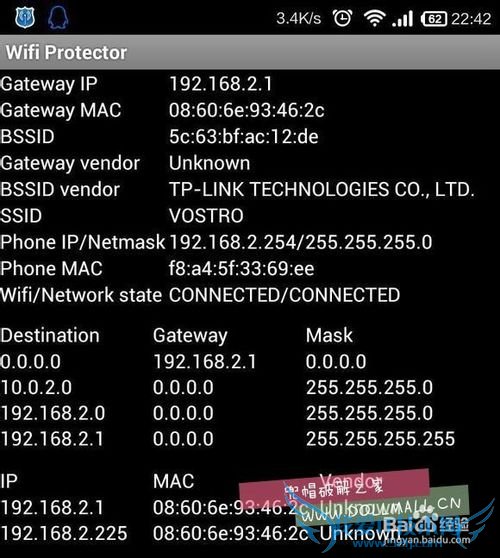

wifi杀手的工作原理使用了arp欺骗的原理,假冒ARP回复来欺骗同一WiFi网络上的其他设备,让它们以为你的Android手机是网关,然后WiFiKill丢掉它们的网络包。对于受害者来说,网络连接看上去似乎正常,但实际上已经无法访问互联网。使用arp -an命令可以看到网关ip对应的MAC地址已经变为攻击者发出的arp数据包中的mac地址,一般来说就是攻击者的mac地址。

wlan0是网络接口

这个图上所示,网关已经被替换了,有arp欺骗发生。有人假冒了网关,可以控制速度,截获网络数据。

2. 防御2.1. 使用护盾此方法起作用的前提是,识别到正确的网关mac地址,否则无效,并且很有可能认为真正的网关是攻击源。下面有更有效的方法。正常状态如图

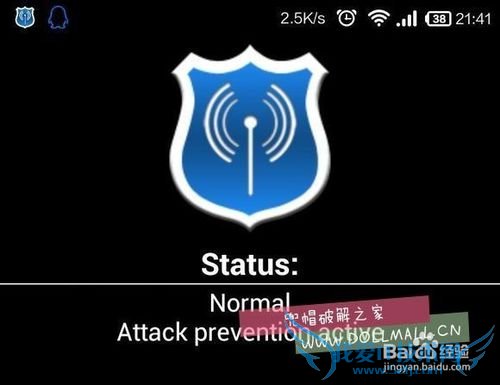

受到攻击的时候如图,可以看到攻击源ip和攻击源mac地址!

这时候点击盾牌,就可以启动防御了(需要root权限)

2.2. 使用arp命令手动绑定此方法需要的条件:rootbusybox终端软件(推荐Terminal IDE,自带vim、编译器等实用工具),也可以通过电脑adb shell

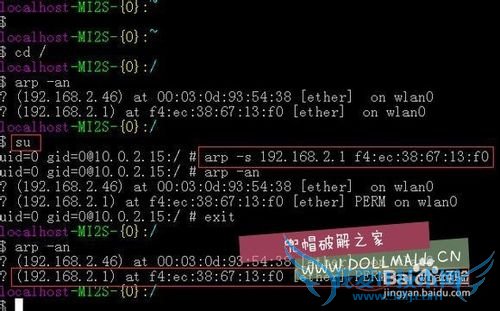

执行命令之前命令行如下:

Busybox arp -s192.168.2.1 f4:ec:38:67:13:f0busybox arp -Hether -i wlan0 -s 192.168.2.1 f4:ec:38:67:13:f0 pub

执行命令之后su: arp -s 命令需要root权限才能生效

如果没有arp命令,可以用busybox arp绑定生效后,会有PERM标记。这样就可以防御arp欺骗攻击了,也就是不受wifi杀手或者P2P终结者影响,也不会被dSploit等渗透软件通过arp方式截获数据。这个方法可以恢复被wifi杀手杀掉之后的网络。

小结:

如果有其他疑问,请查看本人其他教程内容。如果觉得本经验解决了你的问题请投上您宝贵的一票。本知识仅供参考,如果您需解决具体问题(尤其法律、医学等领域),建议您详细咨询相关领域专业人士。作者声明:本文系本人依照真实经历原创,未经许可,谢绝转载。- 评论列表(网友评论仅供网友表达个人看法,并不表明本站同意其观点或证实其描述)

-